Kuzey Kore’den yeni bir siber tehdit ortaya çıkıyor: Devlet destekli hacker’lar, kötü amaçlı kodları doğrudan blockchain ağlarına yerleştirmeyi deniyor.

Google’ın Tehdit İstihbarat Grubu (GTIG), 17 Ekim’de EtherHiding adı verilen bu tekniğin, hacker’ların merkeziyetsiz sistemlerde kötü amaçlı yazılımları nasıl gizlediği, dağıttığı ve kontrol ettiği konusunda yeni bir evrimi işaret ettiğini bildirdi.

SponsoredEtherHiding Nedir?

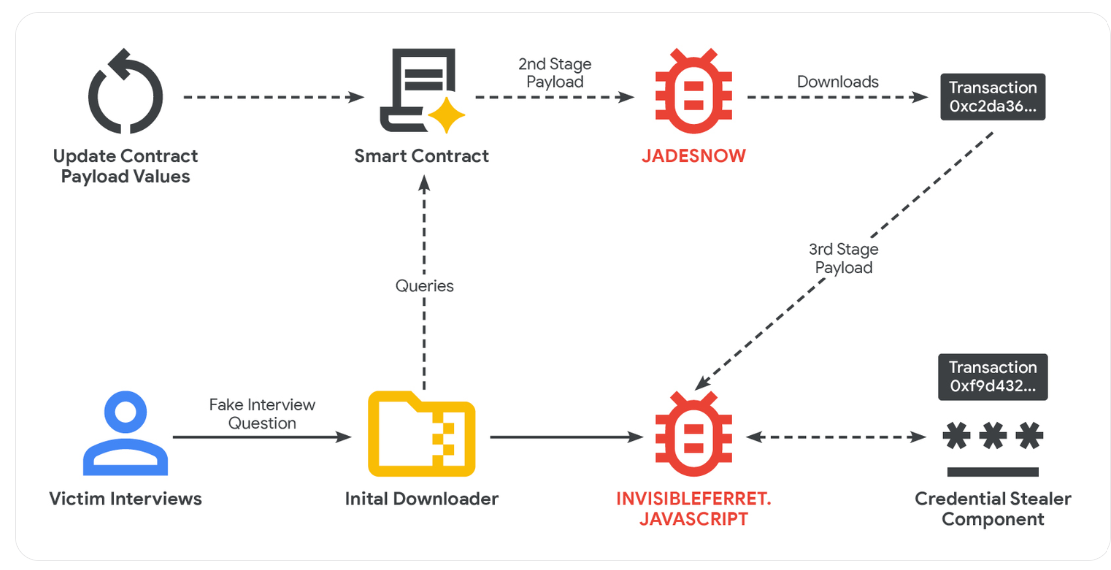

GTIG, EtherHiding’in saldırganların akıllı kontratları ve Ethereum gibi halka açık blockchain’leri ve BNB Smart Chain’i kötü amaçlı yükleri depolamak için silahlandırmasına olanak tanıdığını açıkladı.

Bu merkeziyetsiz defterlere bir kod parçası yüklendiğinde, değiştirilemez yapıları nedeniyle onu kaldırmak veya engellemek neredeyse imkansız hale geliyor.

“Akıllı kontratlar merkeziyetsiz uygulamalar geliştirmek için yenilikçi yollar sunsa da, EtherHiding’de değiştirilemez doğaları kötü amaçlı kodları barındırmak ve sunmak için kullanılıyor ve bu da kolayca engellenemiyor,” diye yazdı GTIG.

Pratikte, hacker’lar genellikle yamalanmamış güvenlik açıklarını veya çalınmış kimlik bilgilerini kullanarak meşru WordPress sitelerini ele geçiriyor.

Erişim sağladıktan sonra, sitenin koduna “loader” olarak bilinen birkaç satır JavaScript ekliyorlar. Ziyaretçi enfekte olmuş sayfayı açtığında, loader sessizce blockchain’e bağlanarak uzaktaki bir sunucudan kötü amaçlı yazılımı alıyor.

GTIG, bu saldırının genellikle görünür bir işlem izi bırakmadığını ve zincir dışı gerçekleştiği için neredeyse hiç ücret gerektirmediğini belirtti. Bu durum, saldırganların tespit edilmeden faaliyet göstermesine olanak tanıyor.

Özellikle, GTIG EtherHiding’in ilk örneğini Eylül 2023’te, kullanıcıları sahte tarayıcı güncelleme uyarılarıyla kandıran CLEARFAKE adlı bir kampanyada izledi.

Saldırıyı Nasıl Önlersiniz

Siber güvenlik araştırmacıları, bu taktiğin Kuzey Kore’nin dijital stratejisinde sadece kripto para çalmaktan, blockchain’i gizli bir silah olarak kullanmaya doğru bir kayma olduğunu söylüyor.

Sponsored“EtherHiding, blockchain teknolojisinin doğuştan gelen özelliklerinin kötü amaçlar için yeniden kullanıldığı yeni nesil kurşun geçirmez barındırmaya doğru bir kaymayı temsil ediyor. Bu teknik, saldırganların yeni teknolojileri kendi avantajlarına uyarlayıp kullanmalarıyla siber tehditlerin sürekli evrimini vurguluyor,” dedi GTIG.

Citizen Lab’de kıdemli araştırmacı olan John Scott-Railton, EtherHiding’i “erken aşama bir deney” olarak tanımladı. Bunu AI destekli otomasyonla birleştirmenin gelecekteki saldırıları çok daha zor tespit edilebilir hale getirebileceği konusunda uyardı.

“Saldırganların, özellikle işlemleri gerçekleştiren / cüzdanlara sahip sistemler ve ağlarla bazen barındırılan sistemleri ve uygulamaları hedefleyen sıfır tıklama açıklarını doğrudan blockchain’lere yüklemeyi de deneyeceklerini bekliyorum,” diye ekledi.

Bu yeni saldırı vektörü, Kuzey Koreli saldırganların oldukça üretken olduğu göz önüne alındığında, kripto para sektörü için ciddi sonuçlar doğurabilir.

TRM Labs’tan alınan veriler, Kuzey Kore bağlantılı grupların bu yıl yalnızca 1,5 milyar dolardan fazla kripto para varlığı çaldığını gösteriyor. Araştırmacılar, bu fonların Pyongyang’ın askeri programlarını finanse etmeye ve uluslararası yaptırımlardan kaçınmaya yardımcı olduğuna inanıyor.

Bu durumu göz önünde bulundurarak, GTIG kripto para kullanıcılarına şüpheli indirmeleri engelleyerek ve yetkisiz web script’lerini kısıtlayarak risklerini azaltmalarını tavsiye etti. Grup ayrıca güvenlik araştırmacılarını, blockchain ağlarına gömülü kötü amaçlı kodları tanımlamaya ve etiketlemeye çağırdı.

Sponsored Sponsored