Cisco Talos, “Famous Chollima” adlı bir Kuzey Koreli hacker grubunun Hindistan’daki kripto para iş başvuru sahiplerine yönelik saldırılar düzenlediğini bildirdi. Bu grubun Lazarus ile doğrudan bir bağlantısı olmadığı görülüyor.

Şu anda, bu çabaların küçük çaplı hırsızlıklar mı yoksa daha büyük saldırılar için ön hazırlık mı olduğunu belirlemek zor. Kripto para sektöründeki iş arayanlar, gelecekte dikkatli olmalı.

Kuzey Kore’nin Kripto Para Saldırıları Sürüyor

Kuzey Kore’nin Lazarus Grubu, kripto para suçları konusunda korkutucu bir üne sahip ve sektörün tarihindeki en büyük hack’i gerçekleştirdi. Ancak, bu ülkenin tek Web3 suç girişimi değil, çünkü Kuzey Kore, DeFi’de büyük bir varlığa sahip.

Cisco Talos, Hindistan’da kripto para hırsızlığına farklı bir yaklaşım getiren bazı son suç faaliyetlerini tanımladı:

Raporlar, Famous Chollima’nın yeni olmadığını; 2024 ortalarından beri veya daha önce faaliyet gösterdiğini öne sürüyor. Son zamanlardaki birkaç olayda, Kuzey Koreli hacker’lar, açık iş ilanlarına başvurarak ABD merkezli Kraken gibi kripto para firmalarına sızmaya çalıştı.

Famous Chollima ise tam tersini yaparak sahte başvurularla potansiyel çalışanları tuzağa düşürdü.

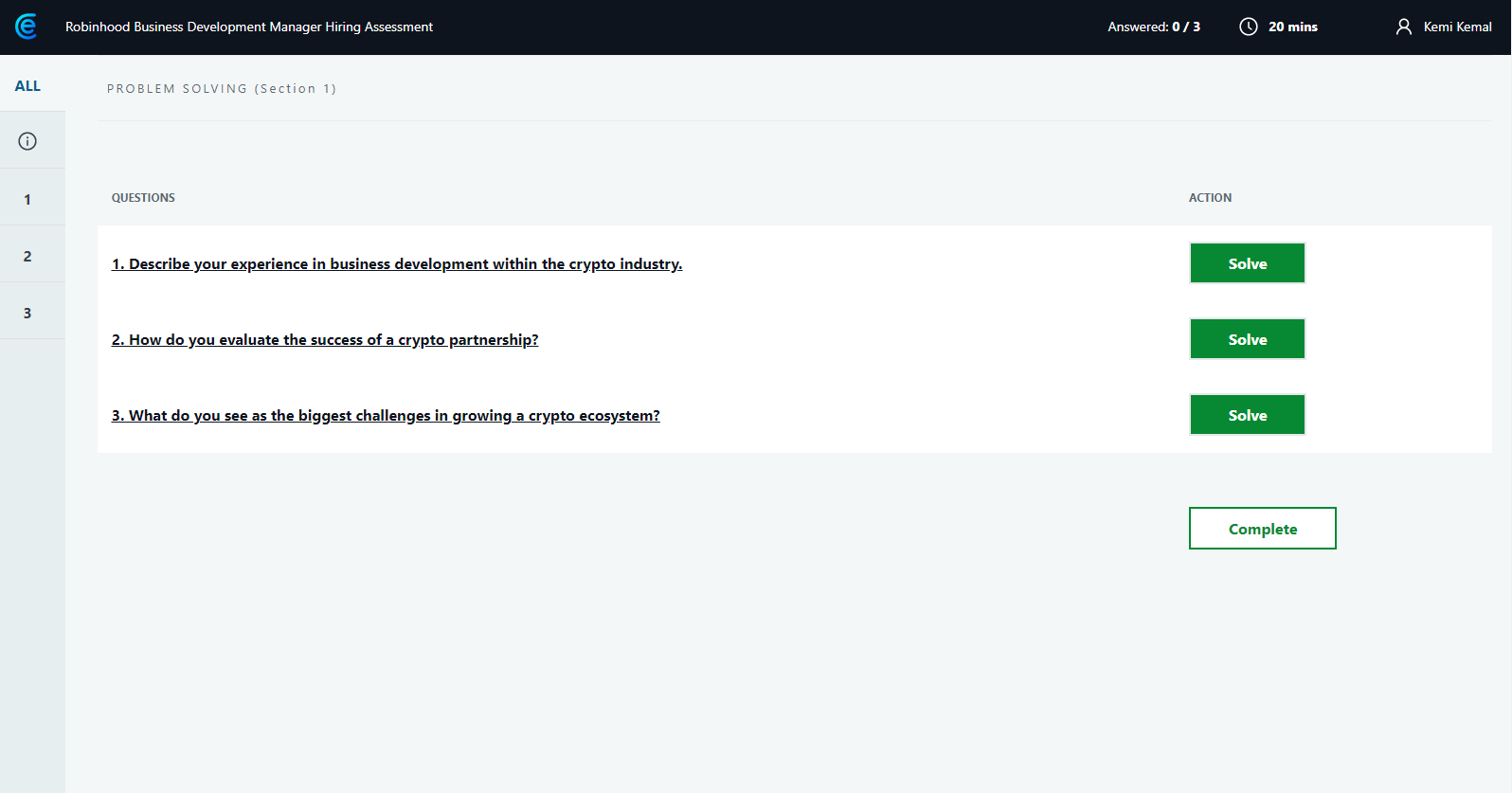

“Bu kampanyalar, sahte iş ilanları ve beceri test sayfaları oluşturmayı içeriyor. İkincisinde, kullanıcılara son beceri test aşamasını gerçekleştirmek için gerekli sürücüleri yüklemek amacıyla kötü niyetli bir komut satırını kopyalayıp yapıştırmaları talimatı veriliyor. [Etkilenen kullanıcılar] ağırlıklı olarak Hindistan’da,” dedi firma.

Lazarus’un korkutucu ününün yanında, Famous Chollima’nın oltalama çabaları çok daha beceriksiz görünüyor. Cisco, grubun sahte başvurularının her zaman ünlü kripto para firmalarını taklit ettiğini belirtti.

Bu tuzaklar, gerçek şirketlerin hiçbir gerçek markasını kullanmadı ve söz konusu işlerle pek alakası olmayan sorular sordu.

Yemi Yutmak

Mağdurlar, tanınmış teknoloji veya kripto para firmaları gibi görünen sahte işe alım siteleri aracılığıyla tuzağa düşürülüyor. Başvuruları doldurduktan sonra, bir video görüşmesine davet ediliyorlar.

Bu süreçte, site onlardan komut satırı talimatlarını çalıştırmalarını istiyor, video sürücülerini yüklemek için olduğu iddia edilen bu talimatlar aslında kötü amaçlı yazılım indirip yüklüyor.

Yüklendikten sonra, PylangGhost saldırganlara kurbanın sisteminin tam kontrolünü veriyor. Giriş bilgilerini, tarayıcı verilerini ve kripto para cüzdan bilgilerini çalıyor, MetaMask, Phantom ve 1Password gibi 80’den fazla popüler uzantıyı hedef alıyor.

Son zamanlarda, bir kötü amaçlı yazılım saldırısını engelledikten sonra, BitMEX, Lazarus’un en az iki ekip kullandığını iddia etti: başlangıçta güvenlik protokollerini aşmak için düşük becerili bir ekip ve ardından hırsızlıkları gerçekleştirmek için yüksek becerili bir ekip. Belki de bu, Kuzey Kore’nin hacker topluluğunda yaygın bir uygulamadır.

Ne yazık ki, spekülasyon yapmadan kesin sonuçlara varmak zor. Kuzey Kore, kripto para sektörü iş başvuru sahipleri gibi daha iyi poz vermek için bu başvuru sahiplerini hacklemek mi istiyor?

Kullanıcılar, istenmeyen iş tekliflerine karşı dikkatli olmalı, bilinmeyen komutları çalıştırmaktan kaçınmalı ve sistemlerini uç nokta koruması, MFA ve tarayıcı uzantı izleme ile güvence altına almalı.

Her zaman hassas bilgileri paylaşmadan önce işe alım portallarının meşruiyetini doğrulayın.